Keamanan API 101: Mengapa "Berfungsi di Mesin Saya" Tidak Cukup (Dan Cara Memperbaikinya)

Artikel ini menguraikan dasar-dasar keamanan dan memberikan langkah konkret untuk menghindari jebakan umum.

Keamanan API sangat penting dalam lanskap teknologi saat ini. Artikel ini menguraikan dasar-dasar keamanan dan memberikan langkah konkret untuk menghindari jebakan umum.

Bencana Senyap yang Diabaikan Setiap Pengembang

Anda baru saja membangun API baru yang ramping. Itu lulus semua pengujian unit. Berfungsi dengan sempurna di Postman. Anda menyebarkannya, bersorak bersama tim Anda, dan melanjutkan ke sprint berikutnya.

Masalahnya:

API Anda sudah terkompromi.

Sementara Anda merayakan, para peretas menjalankan skrip otomatis yang menemukan:

- Endpoint

/admintanpa otentikasi - ID pengguna yang terekspos dalam pesan kesalahan

- Batasan laju yang ditetapkan "murah hati" (baca: tidak ada sama sekali)

Ini bukan paranoia. 83% dari lalu lintas web adalah panggilan API, dan 34% perusahaan mengalami pelanggaran API tahun lalu (Salt Security, 2023). Bagian yang paling menakutkan? Anda tidak akan tahu sampai terlambat.

API bukan hanya kode – mereka adalah tentara garis depan dalam perang siber. Perlakukan mereka seperti proyek sampingan, dan Anda memberikan kunci skeleton kepada penyerang untuk seluruh sistem Anda.

Mengunci API Seperti Pro (Bahkan Jika Anda Baru Mulai)

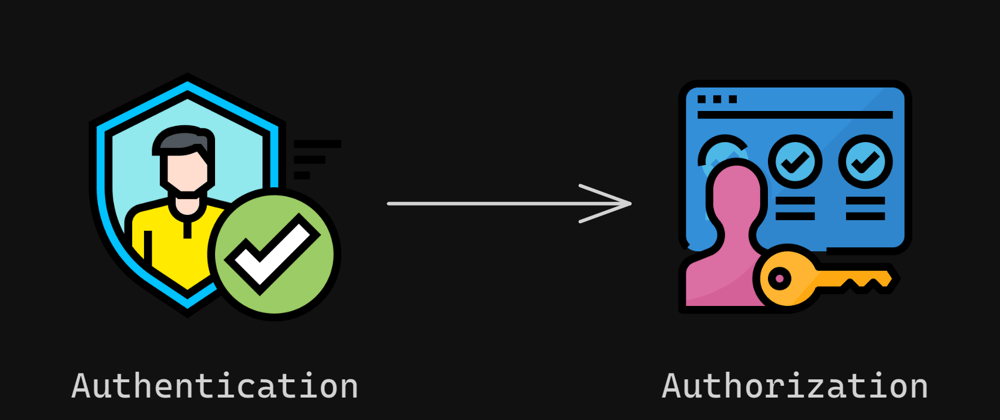

Langkah 1: Otentikasi ≠ Otorisasi (Dan Mengapa Keduanya Penting)

Otentikasi menjawab "Siapa Anda?"

Otorisasi menjawab "Apa yang dapat Anda lakukan?"

Solusinya:

- Gunakan JWT (JSON Web Tokens) dengan waktu kadaluarsa singkat

- Terapkan OAuth 2.0 untuk akses pihak ketiga

- Jangan pernah percaya pada validasi sisi klien

# Buruk: Mempercayai klaim peran klien

user_role = request.json.get('role')

# Baik: Pemeriksaan sisi server dengan EchoAPI

# (EchoAPI secara otomatis memvalidasi tanda tangan JWT dan cakupan)

user_role = EchoAPI.get_verified_claims(request)['role']

Langkah 2: Validasi Input: Anggap Semua Beracun

Permintaan POST yang tampak tidak bersalah itu? Itu adalah kuda Troya.

Taktik Pertahanan:

- Gunakan validasi skema yang ketat (Skema JSON > 90% serangan)

- Sanitasi semua input – ya, bahkan kolom "hanya-baca"

- Blokir jenis konten yang tidak diharapkan

# Uji payload dengan cepat menggunakan Attack Simulator

$ echoapi test --endpoint /checkout --attack SQLi,XSS

► Ditemukan 2 kerentanan kritis:

- SQL injection melalui parameter 'user_id'

- Cross-site scripting di kolom 'notes'

Langkah 3: Pembatasan Laju: Hentikan Tsunami Brute-Force

API tanpa pembatasan laju seperti ATM tanpa batas penarikan.

Terapkan:

- Pembatasan berbasis IP

- Algoritma token bucket untuk lalu lintas yang lancar

- Batas granular per endpoint (contoh:

/loginvs/profile)

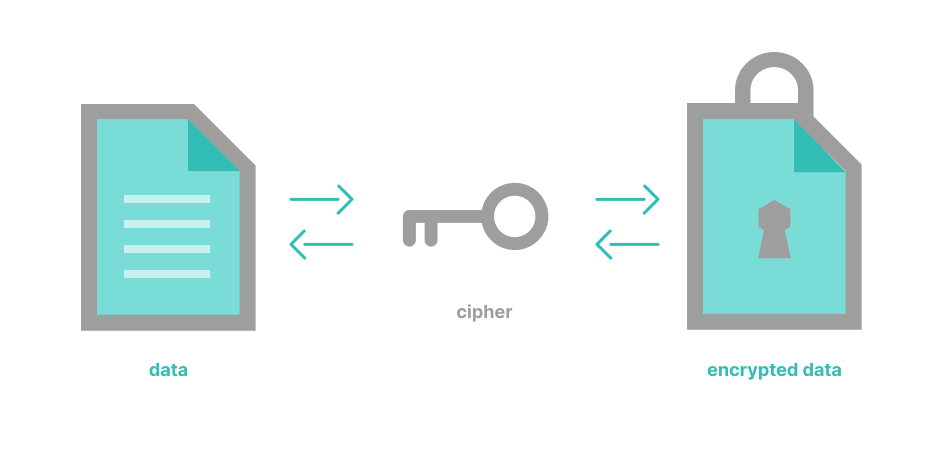

Langkah 4: Enkripsi: Lebih dari Sekadar HTTPS

SSL adalah syarat dasar. Keamanan yang nyata membutuhkan:

- Tanda tangan HMAC untuk permintaan kritis

- Payload terenkripsi untuk data sensitif

- Certificate pinning di SDK seluler

Tip Pro:

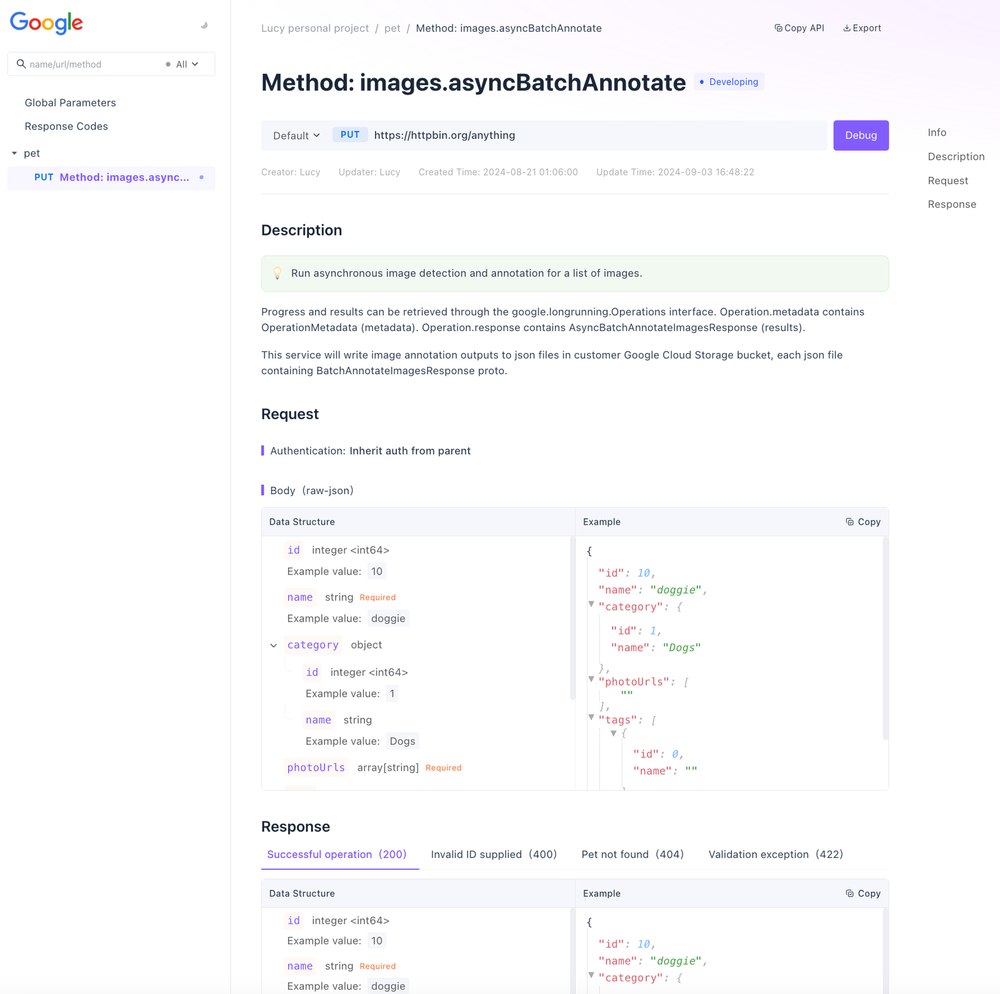

Gunakan fitur Auto-Documentation dari EchoAPI untuk:

- Menghasilkan spesifikasi API interaktif

- Menandai endpoint yang tidak terdokumentasi (target umum peretas)

- Membagikan lingkungan pengujian aman dengan klien

Keamanan Bukan Fitur – Ini adalah Fondasi

API hidup di wild west internet. Setiap parameter yang tidak terverifikasi adalah kemungkinan surat tebusan. Setiap header CORS yang hilang adalah undangan untuk meretas sesi.

Poin Penting:

- Verifikasi dua kali, tidak pernah percaya: Anggap semua data masuk sebagai ancaman

- Automasi pertahanan: Alat seperti EchoAPI mengubah keamanan dari pekerjaan berat menjadi daftar periksa

- Pantau tanpa henti: 76% pelanggaran mengeksploitasi kerentanan yang ada (IBM Cost of Data Breach 2023)

Pemeriksaan Realitas Terakhir:

API Anda akan diserang. Satu-satunya pertanyaan adalah apakah itu akan menjadi pertempuran kecil atau pelanggaran data yang menghebohkan.

Langkah Selanjutnya:

- Audit API Anda dengan EchoAPI

- Terapkan 4 pertahanan di atas (memakan waktu <2 jam dengan alat yang tepat)

- Tidur nyenyak dengan mengetahui endpoint Anda bukan sasaran yang mudah

Karena dalam keamanan API, "cukup baik" adalah musuh dari "masih berbisnis."

EchoAPI untuk VS Code

EchoAPI untuk VS Code

EchoAPI untuk IntelliJ IDEA

EchoAPI untuk IntelliJ IDEA

EchoAPI-Interceptor

EchoAPI-Interceptor

EchoAPI CLI

EchoAPI CLI

EchoAPI Client

EchoAPI Client Desain API

Desain API

Debug API

Debug API

Dokumentasi API

Dokumentasi API

Server Server

Server Server